Finance ZeroTrust Architecture 구축

전통적인 망분리 환경을 Identity(Okta)와 Forti ZTNA 기반의 Zero Trust 모델로 전환하여 규제 준수(전자금융감독규정)와 사용자 경험을 동시에 달성했습니다. Okta RBAC/ABAC 기반 권한 관리와 Okta Workflows 자동화를 통해 보안성과 업무 효율성을 극대화한 엔지니어링 프로젝트입니다.

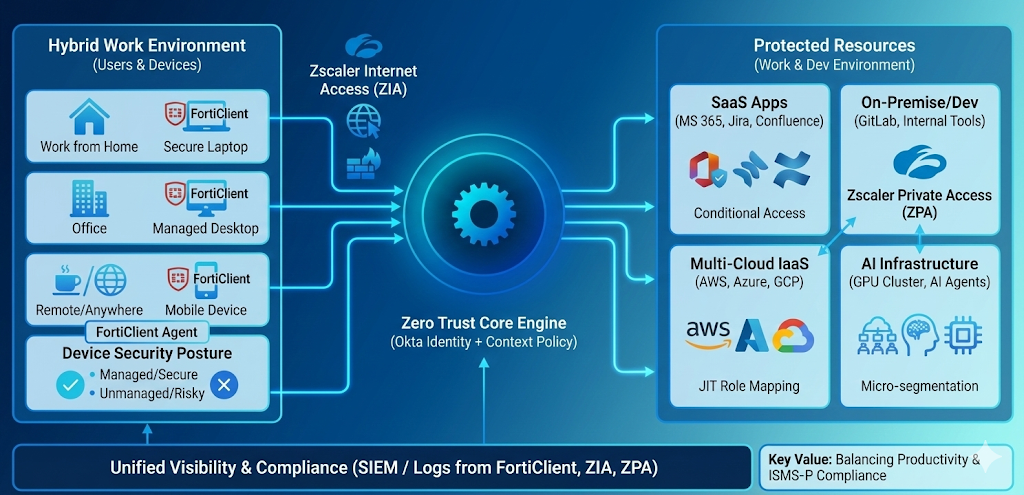

ZeroTrust Architecture

Designed & Implemented by Yunhyeok Lee

* Hybrid Work Environment와 Cloud Resource를 Identity Layer로 중개하는 구조

Finance ZeroTrust(FZT) Security란?

Moin은 많은 규제와 인증을 준비해야 하는 전자금융서비스를 제공하고 있습니다. 많은 규제를 적용하다 보면 업무의 효율성과 혁신성이 저하될 수 있습니다.

보안팀은 업무의 효율성과 혁신 서비스를 만들어 가는데 제약을 최소화하면서 안전한 서비스를 만들 수 있는 보안을 고민하고 적용하기 위해 Finance Zero Trust Security 방안을 수립했습니다.

Finance ZeroTrust(FZT) Security 원칙

FZT는 팀원들의 신뢰를 기반으로 구성하고 있습니다. 아래 원칙에 따라 점층적으로 보안을 강화하여 Moin fit security를 완성해 나갑니다.

원칙 1. 정보 자산 보호

고객 정보와 Moin 정보 자산의 보호가 최우선입니다. 등록된 기기에서만 업무 시스템 접속이 가능합니다.

- Moin 제공 노트북/휴대폰 사용 필수

- SAML, SCIM 연동을 통한 계정 관리

- 구글 로그인 → Okta 순차 적용

원칙 2. One Password

편의성을 고려하여 1개의 패스워드만 기억하면 됩니다. 대신 다중 인증(MFA)으로 보안을 강화합니다.

- PC, Slack, Notion 등 통합 로그인

- Okta Verify / 지문 인증 활용

원칙 3. 탄탄한 망분리

고객 정보 보호를 위해 업무 환경과 인터넷 환경을 분리하고, 통제를 강화합니다.

- 운영 업무는 유선망 접속 원칙

- 정보 반출입 승인 및 이력 관리

Finance ZeroTrust Security #1 Start Schedule

Okta 도입 (7/25 완료)

- 기본 보안정책 적용, 계정 생성, 사용자 공지

- 온보딩/오프보딩 절차 협의 및 MacOS/Windows 적용 가이드 배포

- 단말기 Okta 설치 완료

FZT 준비단계 적용

- MacOS Kandji 설치 및 Okta Verify 설치

- Windows OS 업그레이드 (Win11 Pro) 및 Intune 설치

- 준비단계 서비스 Okta 연동 (~8/4 완료)

FZT 1단계 적용 (~9/12)

- Slack, Notion 등 주요 서비스 플랜 업그레이드

- Okta 연동 및 서비스 마이그레이션

FZT 2단계 적용 (~10/3)

- 2단계 적용 솔루션 연동 완료

- 백오피스 Core Auth ↔ Okta OIDC 연동

망 분리 네트워크 변경

- 무선 AP 교체 및 SSID 변경

- Forti Switch 교체 및 적용

- Forti Client (ZTNA Agent) 배포

- Forti ZTNA 구성

Finance ZeroTrust Security #2 망 분리

전자금융업자 망분리 가이드 (Regulatory Context)

논리적 망분리 (업무망)

규정 제15조 1항 3호에 의거, 내부 업무용 시스템은 외부망(인터넷)과 차단되어야 합니다.

- 예외 허용: 고유식별/개인신용정보를 처리하지 않는 연구·개발 목적

- 조건: 자체 위험성 평가 + 대체 통제(별표7) + 정보보호위원회 승인

물리적 망분리 (운영망/전산센터)

전산센터 내 정보처리시스템 및 운영 단말기는 외부망과 물리적으로 분리되어야 합니다.

- 예외 허용: 연구·개발 목적, 국외 전산센터 위탁 등 업무상 불가피한 경우 (금감원장 확인 필요)

연구 개발망과 AWS 전산실 구성 (Architecture Strategy)

별도 AWS 망 구성

연구 개발망은 내부 업무망, 전산실과 독립된 별도의 AWS 네트워크로 구성합니다. SaaS/Github 등 외부 서비스 직접 접속이 허용됩니다 (모니터링 필수).

소스 코드 배포 원칙

연구 개발망에서 전산실(운영망)로는 오직 소스 코드 배포만 가능하며, 그 외 직접적인 접속은 차단합니다.

업무망과의 분리

연구 개발망과 업무망은 논리적으로 분리하되, 재택 근무 시 VPN을 통한 연구 개발망 접속을 허용합니다.

독립적 보안 통제

내부 업무망의 보안 솔루션(백신, DLP 등)과 공유하지 않고, 연구·개발망 환경에 맞는 별도의 보안 대책을 수립합니다.

2025.02.05 전자금융 감독규정 개정 사항 반영

- 망분리 통제가 적용된 연구개발망으로 업무망, 운영망에서 접속 가능

- 운영망에서 SaaS 이용은 규제 혁신 서비스 지정 후 이용 가능

망분리 대체 정보보호 통제

- [별첨7] 망분리 대체 정보보호 통제 준수

| 구분 | 통제 사항 (전자금융감독규정 [별표7]) | Moin 적용 방안 (Solution) |

|---|---|---|

| 1. 공통 | 1. 외부망 유입 파일 악성코드 진단/치료 | 망연계 솔루션 / 보안 USB, Exosphere |

| 2. 지능형 해킹(APT) 차단 대책 | Forti ZTNA / AWS Shield (IPS/DDoS) | |

| 3. 정보 유출 탐지·차단 및 모니터링 | Splunk (Log), Exosphere (DLP) | |

| 2. 메일 | 4. 메일 악성코드 감염 예방 대책 | Google Workspace 보안 (첨부파일 검사) |

| 5. 메일 정보 유출 탐지·차단·모니터링 | 승인된 메일만 사용, DLP 모니터링 | |

| 3. 업무용 단말기 | 6. 사용자의 관리자 권한 제거 | Kandji/Intune (Standard User) |

| 7. 승인된 프로그램만 설치·실행 (Whitelisting) | Kandji/Intune (App Control) | |

| 8. 전산자료 저장 시 암호화 | Exosphere (개인정보 암호화) | |

| 4. 원격접속 (공통) | 9. 백신 설치, 업데이트 및 실시간 검사 | Exosphere (실시간 감시 강제) |

| 10. 운영체제 및 보안 패치 최신 유지 | Kandji/Intune (OS Update 강제) | |

| 11. 로그인 비밀번호 및 화면 보호기 설정 | Kandji/Intune (정책 배포) | |

| 12. 화면/출력물 정보 유출 방지 | Exosphere (워터마크/캡처방지) | |

| 4-1. 간접접속 | 13. 외부/업무용 단말 간 파일 송·수신 차단 | AWS Workspaces (클립보드/파일 차단) |

| 4-2. 직접접속 | 14. 인가되지 않은 S/W 설치 차단 | Kandji/Intune |

| 15. 보안 설정 임의 변경 차단 | Kandji/Intune (Profile Lock) | |

| 16. 외부 저장장치(USB) 읽기/쓰기 차단 | Exosphere (매체제어) | |

| 17. 전산자료 안호화 저장 | Exosphere / DRM | |

| 18. 단말기 분실 시 정보 유출 방지 | FileVault/BitLocker | |

| 5. 접근통제 | 19. 업무상 필수 IP/Port만 허용 | Forti ZTNA(ZPA) / AWS SG (Least Privilege) |

| 20. 원격 접속 기록 및 저장 | Splunk / Zscaler Log | |

| 6. 인증 | 21. 이중 인증 적용 (MFA) | Okta Verify (MFA) |

| 22. 인증 실패 시 접속 차단 (5회) | Okta Policy (Account Lockout) | |

| 7. 통신회선 | 23. 구간 암호화 | Forti ZTNA(ZPA) (TLS 1.2 + 암호화 통신) |

| 24. 운영망 접속 시 인터넷 차단 | Forti ZTNA 정책 적용 | |

| 25. 유휴 시간 경과 시 차단 | Forti ZTNA(ZPA) Policy (Timeout 설정) | |

| 8. 기타 | 26. 보안 서약서 징구 | 입사/프로젝트 투입 시 서약서 작성 (HR) |

| 27. 공공장소 원격 접속 금지 | 보안 교육 및 Zscaler 위치 기반 통제 검토 |

* 위 27개 보호대책을 모두 충족하고 정보보호위원회 승인을 득한 경우 망분리 예외 인정

1. 사무실 연구망(업무망) 구성

이용자의 고유식별정보 또는 개인신용정보를 처리하지 않는 연구ㆍ개발 목적의 경우 (자체 위험성 평가 및 금융감독원장 확인 필수)

2. 업무망 구성

연구·개발망과 내부 업무용시스템간 연결에 한하여 논리적 방식(RBI/VDI)으로 분리 가능

- RBI(Remote Browser Isolation): 웹/메일을 직접 접속하지 않고 G/W 통해 접속 후 결과만 수신

- AWS-Workspace: VDI 접속 후 업무 시스템 접속

3. 운영망 구성

연구개발망과 전산실간 전송 시 개발산출물 등 필수적인 경우에 한정하여 연결

Finance ZeroTrust Security #3 정보 자산 보호

지정된 단말기 접속 (Device Trust)

1인 1모바일 + 1노트북 정책

회사의 업무 시스템은 사전에 등록된 휴대폰 1대와 노트북 1대 (및 운영망 접속 장비)에서만 접속이 가능합니다.

필수 보안 프로그램 (Mandatory Agents)

네트워크 접근 통제 (Network Segmentation)

중요 정보가 있는 시스템은 IP로 접근을 엄격히 제한하며, 4가지 망으로 분리하여 모니터링합니다. 장애 시 비상 접속 절차를 제공합니다.

게스트망 무선

외부인 방문 및 개인 기기용 인터넷 (사내 시스템 접근 차단)

업무망 유/무선

임직원 일반 업무 및 인터넷 검색용 (SaaS 이용)

연구개발망 FortiClient

개발 업무 및 클라우드 리소스 접근 (운영망/업무망과 분리)

운영망 유선

서버, DB, K8S 시스템 및 관리자 사이트 (최고 수준 보안 통제)

Finance ZeroTrust Security #4 단계별 구현

단일 인증 솔루션 (Single Auth)

FZT 적용을 위해 Okta를 단일 인증 솔루션으로 사용합니다. 강력한 보안이 필요한 서비스는 2차 인증(MFA) 및 재인증을 요구할 수 있습니다.

Okta 적용 단계 (Phased Rollout)

0

준비 단계

- 단말기 Okta Verify 설치 (Mobile/Desktop)

- MDM 에이전트 설치 및 기기 등록

1

1단계 : 공용 서비스

Slack, Notion, Gmail 등 전사 공용 SaaS

- 지급된 기기에서만 로그인 허용

- 개인 PC/노트북 접속 차단

2

2단계 : 부서별 업무 (완료)

Admin, Figma, Grafana 등 전문 SaaS

- 부서별 특화 시스템 연동 확장

- 민감 데이터 취급 서비스 통제 강화

단계별 적용 대상 시스템 (Target Systems)

준비 단계

- Apple Business Manager

- Kandji (MacOS MDM)

- Intune (Windows MDM)

1단계 (Core)

- Google Workspace

- Slack (Messenger)

- Notion (Wiki)

- FortiClient (ZTNA)

2단계 (Expansion)

- AWS Identity Center

- Github / Gitlab

- Figma / Adobe

- Jira / Confluence

- Grafana / QueryPie

- Jenkins / Vercel

- ChatGPT / Claude